Comme l’indiquent les listes annuelles des mots de passe les plus utilisés, les internautes n’ont pas encore la culture du mot de passe fort. Pour aider à surmonter le problème et, par la même occasion, augmenter la sécurité des comptes des internautes, une équipe constituée de chercheurs de l'Université Carnegie Mellon et de l'Université de Chicago a créé un mot de passe open source qui fournit des conseils sur la façon de renforcer un mot de passe.

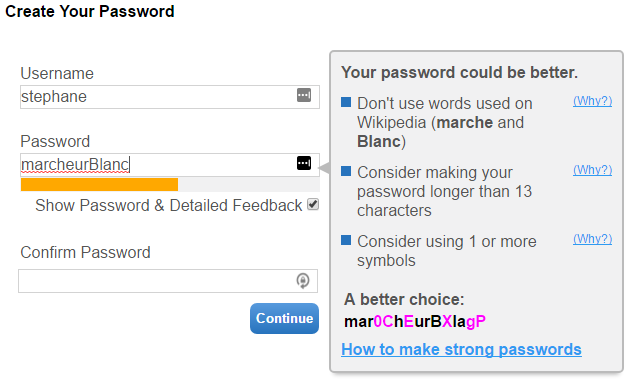

Comme l’indiquent les listes annuelles des mots de passe les plus utilisés, les internautes n’ont pas encore la culture du mot de passe fort. Pour aider à surmonter le problème et, par la même occasion, augmenter la sécurité des comptes des internautes, une équipe constituée de chercheurs de l'Université Carnegie Mellon et de l'Université de Chicago a créé un mot de passe open source qui fournit des conseils sur la façon de renforcer un mot de passe.Bien qu'il soit assez courant de rencontrer des formulaires en ligne qui vous obligent à créer des mots de passe répondant à certains critères, cela ne signifie pas nécessairement qu'ils sont sécurisés. Le Laboratoire CyLab de la protection de la vie privée et de la sécurité (CUPS), en collaboration avec l'Institut de recherche sur les logiciels, a créé un outil qui fournit des commentaires en temps réel qui permet d'expliquer pourquoi un mot de passe est instable et offre des conseils sur la façon de le renforcer.

L'outil est particulièrement efficace pour aider les gens à choisir des mots de passe moins enclins aux attaques par force brute. L'un des auteurs, Blase Ur, a déclaré que « La façon dont les attaquants devinent les mots de passe est en exploitant les modèles qu'ils observent dans de grands ensembles de données de mots de passe brisés. Par exemple, si vous changez Es en 3s dans votre mot de passe, cela ne va pas tromper un attaquant. Le compteur expliquera la fréquence de la substitution et proposera des conseils sur ce qu'il faut faire à la place ».

Le projet est écrit en TypeScript qui est transcompilé en JavaScript. Sur le dépôt GitHub, les auteurs préviennent que plusieurs utilisateurs potentiels du MDP-mètre pourraient ne pas avoir à retranscompiler de TypeScript à JavaScript : « Au lieu de cela, ces utilisateurs peuvent utiliser le code dans le répertoire /example, qui contient un environnement prêt à être exécuté pour le MDP-mètre. Le fichier HTML principal est index.html ».

Une démo est disponible en ligne.

démo du MDP-mètre

démo du MDP-mètreSource : dépôt GitHub

Et vous ?

Que pensez-vous de cette initiative ?

Que pensez-vous de cette initiative ?Voir aussi :

Des chercheurs annoncent « lip password », un nouveau système d'authentification qui se base sur les mouvements des lèvres en guise de mot de passe

Des chercheurs annoncent « lip password », un nouveau système d'authentification qui se base sur les mouvements des lèvres en guise de mot de passe USA : la police peut-elle contraindre un suspect à donner son mot de passe ? Oui, dans une certaine mesure, selon un tribunal de Floride

USA : la police peut-elle contraindre un suspect à donner son mot de passe ? Oui, dans une certaine mesure, selon un tribunal de Floride Le changement fréquent de mot de passe pourrait rendre les systèmes moins sécurisés contrairement à ce que l'on croit, révèlent des études

Le changement fréquent de mot de passe pourrait rendre les systèmes moins sécurisés contrairement à ce que l'on croit, révèlent des études